HashiCorp 推出 MCP 伺服器

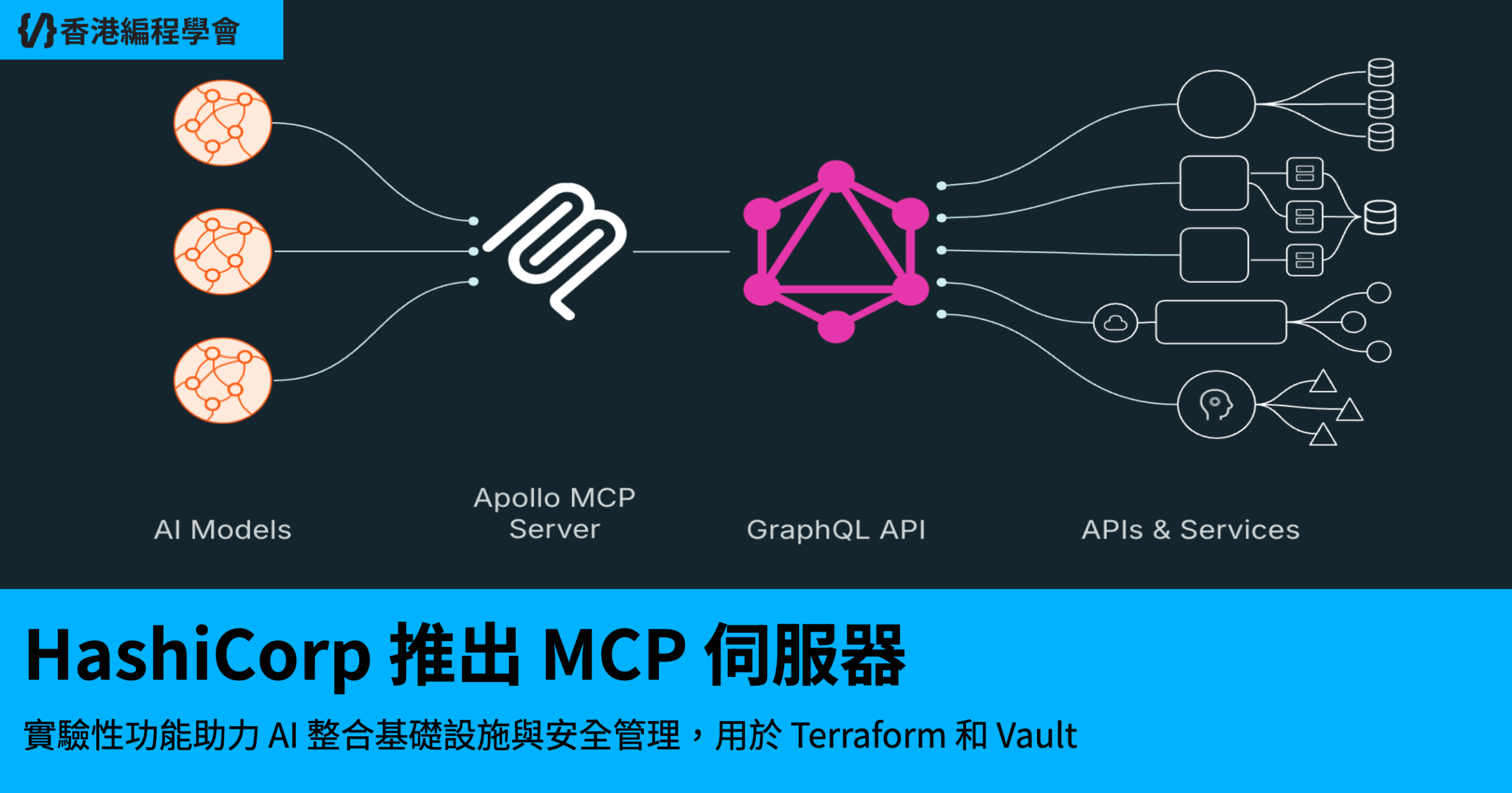

哈希公司最近推出咗實驗性嘅 Model Context Protocol (MCP) 伺服器,用嚟支援 Terraform、Vault 同 Vault Radar。呢啲服務係為咗幫公司將 AI 融入基礎設施供應、安全管理同風險分析嘅工作流程度。MCP 係一個開放標準,可以讓大型語言模型 (LLMs) 同可靠嘅自動化系統連接,同時保持安全、控制同可審計嘅環境。正如哈希公司解釋,呢啲伺服器係設計嚟做一個「關鍵新介面層」,連接可靠自動化系統同新興 AI 生態系統。佢哋目前係實驗性,建議只用嚟開發同評估,唔適合生產環境使用。

Terraform MCP 伺服器提供 LLMs 結構化存取權,嚟查詢 Terraform Registry 關於提供者、模組同政策嘅資訊,仲可以請求推薦。呢個功能讓 AI 助手基於準確、驗證過嘅配置模式嚟提供建議,確保建議嘅改變符合目前最佳實踐。喺實際應用度,用戶可以輸入提示畀 AI 系統,然後生成 Terraform 命令嚟供應資源、調整基礎設施配置,或者執行計劃同應用操作。呢個伺服器係開放源碼項目,仲可以喺 AWS Marketplace 度搵到,仲整合咗 Amazon Bedrock AgentCore,支援採用代理架構嘅團隊。

Vault MCP 伺服器讓操作員用自然語言嚟執行 Vault 度基本查詢同操作,唔需要直接同 Vault API 互動。佢支援創建同刪除掛載、列出可用掛載、讀取儲存秘密、寫入秘密畀鍵值儲存,同列出指定路徑下所有秘密。透過讓 AI 輔助工作流程執行呢啲功能,團隊可以將安全秘密管理融入自動化過程,同時防止原始憑證暴露畀 LLM。

Vault Radar MCP 伺服器透過整合 HashiCorp Vault Radar 嚟提升安全操作,讓自然語言查詢複雜風險數據集。例如,一個安全分析員可以問:「邊啲洩漏秘密係嚴重程度高同存在 Vault 度?」然後收到可行動嘅洞察,而唔需要手動數據關聯。呢個能力係針對幫助安全團隊快速識別高優先風險同加速修復工作流程。

所有 MCP 伺服器都以安全原則為基礎。範圍 API 強制最小特權存取,確保 AI 系統只執行批准行動。原始秘密從來唔直接暴露,每個操作都會記錄嚟審計。哈希公司警告,呢啲伺服器生成嘅輸出可能因模型、查詢同連接 MCP 伺服器而異,應該始終審查以符合組織安全、成本同政策要求。

Terraform、Vault 同 Vault Radar MCP 伺服器目前係開放源碼項目。實施指南、配置示例同完整源碼可以喺哈希公司嘅 GitHub 儲存庫度存取,讓團隊喺非生產環境度探索同評估呢啲工具。

呢個推出標誌住哈希公司喺 AI 整合方面嘅重大進步。喺今日嘅科技世界,AI 已經變得越來越重要,公司需要安全方式嚟利用佢哋嘅能力。MCP 伺服器提供咗一個橋樑,讓 LLMs 可以安全地同現有工具互動,而唔會犧牲控制。想像一下,開發團隊可以用簡單嘅英文提示嚟生成複雜嘅 Terraform 配置,呢個可以大大加速開發周期同減少錯誤。

另外,喺安全方面,Vault MCP 伺服器讓非技術人員都可以輕鬆管理秘密,而唔需要深入了解 API。呢個對於大公司嚟講特別有用,因為佢哋有好多團隊需要存取敏感數據,但唔想暴露風險。Vault Radar 部分就更加強大,可以讓安全團隊快速反應潛在威脅,透過自然語言查詢嚟獲得即時洞察。

雖然呢啲伺服器目前只係實驗性,但佢哋顯示咗未來方向。哈希公司鼓勵開發者參與開放源碼社區,貢獻代碼同反饋嚟改善佢哋。喺 AWS Marketplace 度可用性讓企業更容易試用,而唔需要從頭設置。總括嚟講,呢個係一個令人興奮嘅發展,預示 AI 將喺 DevOps 同安全領域扮演更大角色。

要留意嘅係,雖然 MCP 提供咗好多好處,但用戶必須小心使用。輸出唔一定完美,所以始終需要人類審查。哈希公司強調,呢啲工具係為咗增強而唔係取代現有工作流程。喺未來,可能會有更多整合同功能加入,譬如支援其他雲提供者或者更多 LLMs。

總之,哈希公司嘅 MCP 伺服器係一個創新步驟,幫助公司安全地採用 AI。無論係 Terraform 用嚟管理基礎設施,Vault 用嚟處理秘密,定 Vault Radar 用嚟分析風險,呢啲伺服器都提供咗新方式嚟利用 AI 潛力。開發者同企業應該留意呢個發展,因為佢可能改變咗我哋處理自動化同安全嘅方式。

呢個新聞唔涉及任何香港相關內容,純粹係科技創新嘅討論。更多細節可以參考源頭。