Phoenix RowHammer 攻擊DDR5僅需 109 秒

Category :

News

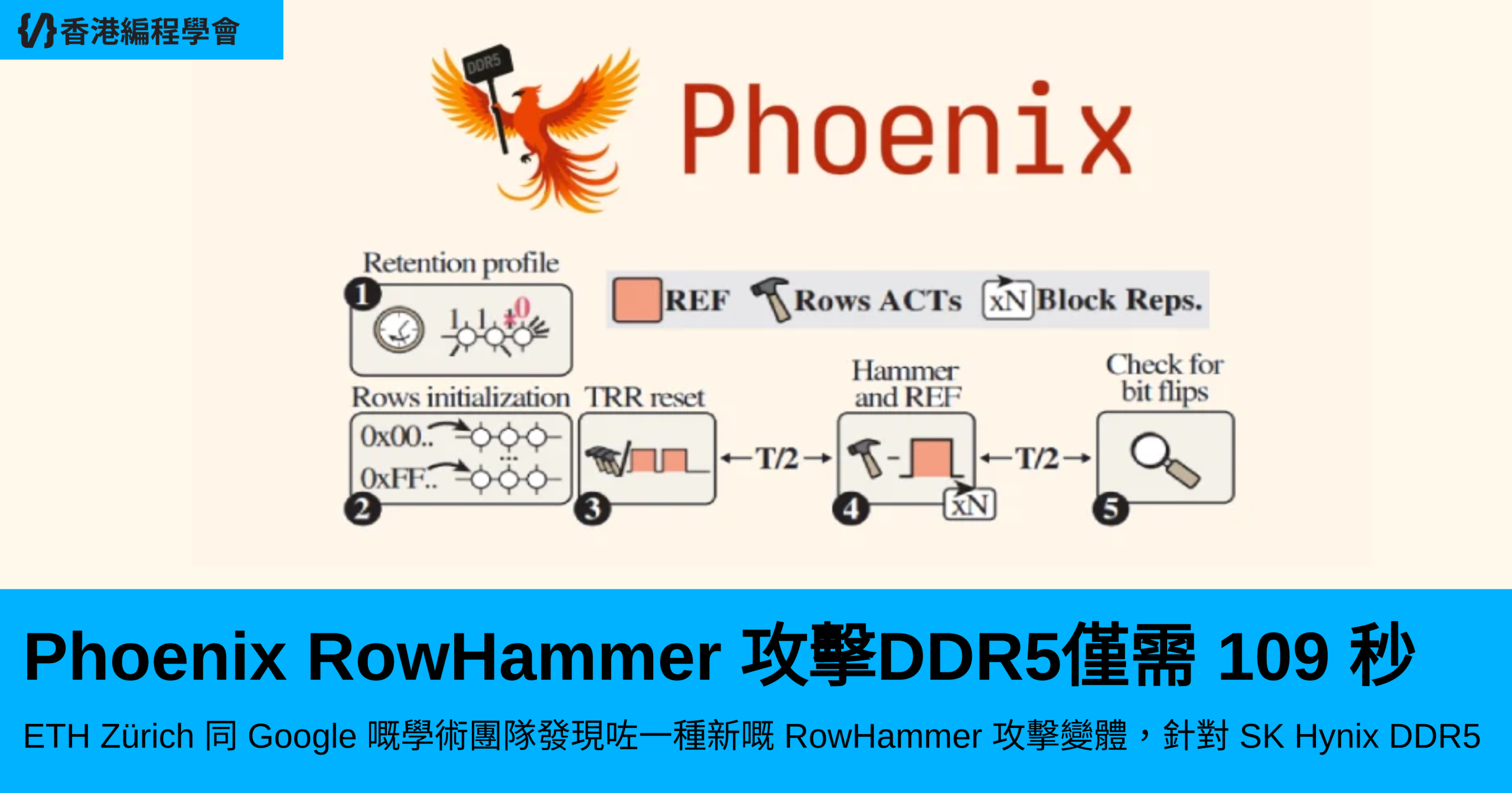

Phoenix RowHammer 攻擊 (CVE-2025-6202, CVSS 分數: 7.1) 針對 SK Hynix 嘅 DDR5 記憶體晶片,只需 109 秒就繞過咗先進嘅保護機制。

ETH Zürich 同 Google 嘅研究員證明咗,on-die ECC 同其他緩解措施如 TRR 都擋唔住 RowHammer,DDR5 上面都可以做端到端攻擊。

RowHammer 係一個硬件漏洞,重複存取記憶體行會令相鄰行嘅位元翻轉,可以用嚟未經授權存取數據、提升權限或者造成拒絕服務。

呢個攻擊利用未採樣嘅刷新間隔嚟翻轉位元,喺所有測試過嘅 2021-2024 生產 DDR5 晶片上都成功,喺標準桌面系統上做到 root 權限提升。

Exploitation 情景包括針對 RSA-2048 密鑰打破 SSH 認證,同用 sudo binary 提升本地權限到 root。

DRAM 裝置長期保持漏洞因為更新唔到;研究員建議將刷新率增加到 3 倍嚟緩解 Phoenix。https://thehackernews.com/2025/09/phoenix-rowhammer-attack-bypasses.html